Reading Time: 1 minutes

тЅЇтЏъсђЂТЮАС╗ХС╗ўсЂЇсѓбсѓ»сѓ╗сѓ╣сѓњСй┐сЂБсЂдсђЂAzure ADухїућ▒сЂДсѓбсѓ»сѓ╗сѓ╣сЂЎсѓІсѓ»сЃЕсѓдсЃЅсѓхсЃ╝сЃЊсѓ╣сЂИсЂ«сѓбсѓ»сѓ╗сѓ╣тѕХтЙАсѓњУАїсЂєТќ╣Т│ЋсЂФсЂцсЂёсЂдУДБУфгсЂЌсЂЙсЂЌсЂЪсђѓтЁиСйЊуџёсЂФсЂ»OSуе«жАъсЂФтЪ║сЂЦсЂёсЂдсѓбсѓ»сѓ╗сѓ╣тѕХтЙАсѓњУАїсЂєТќ╣Т│ЋсѓњУДБУфгсЂЌсЂЙсЂЌсЂЪсЂїсђЂсЂЮсЂ«сЂ╗сЂІсЂФсѓѓТДўсђЁсЂфТЮАС╗ХсѓњсѓѓсЂесЂФсѓбсѓ»сѓ╗сѓ╣тѕХтЙАсЂїсЂДсЂЇсѓІсЂ«сЂДсђЂС╗ітЏъсЂ»сЂЮсЂ«СИГсЂДсѓѓсЃІсЃ╝сѓ║сЂїжФўсЂёсђЂС╝џуцЙТћ»ухдсЂ«сЃЄсЃљсѓцсѓ╣сЂІсѓЅсѓбсѓ»сѓ╗сѓ╣сЂЌсЂЪсЂесЂЇсЂасЂЉсѓњУе▒тЈ»сЂЎсѓІсђЂсЂесЂёсЂєУеГт«џсЂФсЂцсЂёсЂдсЂ┐сЂдсЂёсЂЇсЂЙсЂЎсђѓ

тЅЇтЏъсЂ«сЂісЂЋсѓЅсЂёсЂДсЂЎсЂїсђЂТЮАС╗ХС╗ўсЂЇсѓбсѓ»сѓ╗сѓ╣сЂДсЂ»сЃдсЃ╝сѓХсЃ╝/сѓ░сЃФсЃ╝сЃЌсђЂсѓ»сЃЕсѓдсЃЅсѓбсЃЌсЃфсђЂТЮАС╗ХсѓњсЂЮсѓїсЂъсѓїУеГт«џсЂЌсђЂсЂЎсЂ╣сЂдсЂ«ТЮАС╗ХсЂФтљѕУЄ┤сЂЌсЂЪта┤тљѕсЂФТІњтљдсЂЎсѓІсђЂсЂЙсЂЪсЂ»ТЮАС╗ХС╗ўсЂЇсЂДУе▒тЈ»сЂЎсѓІсђЂсЂесЂёсЂєУеГт«џсѓњУАїсЂєсѓѓсЂ«сЂДсЂЌсЂЪсђѓтЅЇтЏъсЂ»сђїWindowsсЂЙсЂЪсЂ»iOSС╗ЦтцќсЂ«OSсЂІсѓЅсЂ«сѓбсѓ»сѓ╗сѓ╣сѓњТІњтљдсЂЎсѓІсђЇсЂесЂёсЂєУеГт«џсѓњУАїсЂёсЂЙсЂЌсЂЪсЂїсђЂсЂЮсЂ«та┤тљѕсђЂТЮАС╗ХсЂДсђїWindowsсЂЙсЂЪсЂ»iOSС╗ЦтцќсЂ«OSсђЇсђЂУе▒тЈ»/ТІњтљдсЂ«жаЁуЏ«сЂДсђїТІњтљдсђЇсЂесЂёсЂєУеГт«џсѓњУАїсЂёсЂЙсЂЌсЂЪсђѓ

ТЮАС╗ХС╗ўсЂЇсѓбсѓ»сѓ╗сѓ╣сЂ«сЂісЂЋсѓЅсЂёсѓњУИЈсЂЙсЂѕсЂдС╗ітЏъсЂ»сђїС╝џуцЙсЂДТћ»ухдсЂЌсЂдсЂёсѓІсЃЄсЃљсѓцсѓ╣сЂІсѓЅсѓбсѓ»сѓ╗сѓ╣сЂЌсЂЪТЎѓсЂасЂЉУе▒тЈ»сЂЎсѓІсђЇсЂесЂёсЂєУеГт«џсѓњУАїсЂёсЂЙсЂЎсђѓсЂЊсЂ«сѓѕсЂєсЂфТЮАС╗ХсѓњУеГт«џсЂЎсѓІта┤тљѕсђЂТюђтѕЮсЂФсђїС╝џуцЙТћ»ухдсЂ«сЃЄсЃљсѓцсѓ╣сђЇсѓњт«џуЙЕсЂЌсЂфсЂЉсѓїсЂ░сЂфсѓісЂЙсЂЏсѓЊсђѓТЮАС╗ХС╗ўсЂЇсѓбсѓ»сѓ╗сѓ╣сЂДсЂ»сђЂТгАсЂ«2сЂцсЂ«Тќ╣Т│ЋсЂДсђїС╝џуцЙТћ»ухдсЂ«сЃЄсЃљсѓцсѓ╣сђЇсѓњт«џуЙЕсЂДсЂЇсЂЙсЂЎсђѓ

сЃ╗ Microsoft IntuneсЂФуЎ╗жї▓сЂЋсѓїсЂдсЂёсѓІсЃЄсЃљсѓцсѓ╣

сЃ╗ сѓфсЃ│сЃЌсЃгсЃЪсѓ╣сЂ«Active DirectoryсЃЅсЃАсѓцсЃ│сЂФтЈѓтіасЂЌсЂдсЂёсѓІсЃЄсЃљсѓцсѓ╣

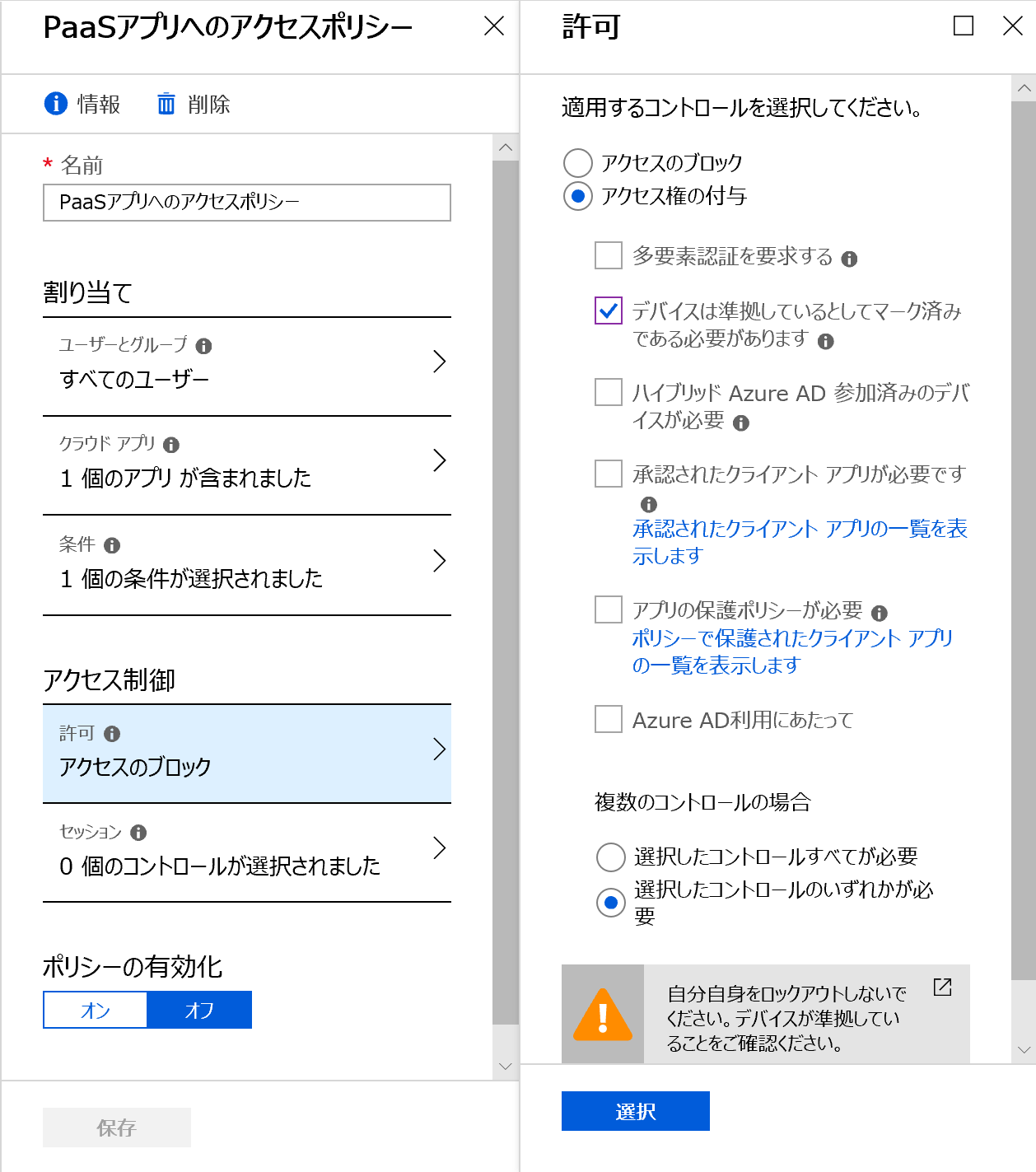

сЂЕсЂАсѓЅсЂ«та┤тљѕсѓѓтђІС║║ТЅђТюЅсЂ«сЃЄсЃљсѓцсѓ╣сЂДсЂѓсѓїсЂ░сђЂсЂЊсѓїсѓЅсЂ«ТЮАС╗ХсЂФтйЊсЂдсЂ»сЂЙсѓІсЂЊсЂесЂ»сЂфсЂёсЂеТђЮсЂёсЂЙсЂЎсђѓсЂДсЂЎсЂ«сЂДсђЂС╝џуцЙТћ»ухдсЂ«сЃЄсЃљсѓцсѓ╣сЂесЂЌсЂЙсЂЌсѓЄсЂєсђЂсЂет«џуЙЕсЂЌсЂдсЂёсЂЙсЂЎсђѓсЂЊсѓїсѓЅсЂ«УеГт«џсЂ»ТЮАС╗ХС╗ўсЂЇсѓбсѓ»сѓ╗сѓ╣сЂ«Уе▒тЈ»/ТІњтљдсѓњУеГт«џсЂЎсѓІућ╗жЮбсЂІсѓЅ[сѓбсѓ»сѓ╗сѓ╣ТеЕсЂ«С╗ўСИј]сѓњжЂИТіъсЂЌсЂдУАїсЂёсЂЙсЂЎсђѓ

Microsoft IntuneсЂФуЎ╗жї▓сЂЋсѓїсЂдсЂёсѓІсЃЄсЃљсѓцсѓ╣сЂДсЂѓсѓїсЂ░сѓбсѓ»сѓ╗сѓ╣сѓњУе▒тЈ»сЂЎсѓІта┤тљѕсЂ»[сЃЄсЃљсѓцсѓ╣сЂ»Т║ќТІасЂЌсЂдсЂёсѓІсЂесЂЌсЂдсЃъсЃ╝сѓ»ТИѕсЂ┐сЂДсЂѓсѓІт┐ЁУдЂсЂїсЂѓсѓісЂЙсЂЎ]сѓњжЂИТіъсЂЌсђЂсѓфсЃ│сЃЌсЃгсЃЪсѓ╣сЂ«Active DirectoryсЃЅсЃАсѓцсЃ│сЂФтЈѓтіасЂЌсЂдсЂёсѓІсЃЄсЃљсѓцсѓ╣сЂДсЂѓсѓїсЂ░сѓбсѓ»сѓ╗сѓ╣сѓњУе▒тЈ»сЂЎсѓІта┤тљѕсЂ»[сЃЈсѓцсЃќсЃфсЃЃсЃЅ Azure AD тЈѓтіаТИѕсЂ┐сЂ«сЃЄсЃљсѓцсѓ╣сЂїт┐ЁУдЂ]сѓњжЂИТіъсЂЌсЂЙсЂЎсђѓ

сЂЊсѓїсѓЅсЂ«УеГт«џсЂ»сђЂтЇўу┤ћсЂФсЃЂсѓДсЃЃсѓ»сЃюсЃЃсѓ»сѓ╣сЂФсЃЂсѓДсЃЃсѓ»сѓњС╗ўсЂЉсѓІсЂасЂЉсЂДсЂфсЂЈсђЂтљїТЎѓсЂФУАїсѓЈсЂфсЂЉсѓїсЂ░сЂфсѓЅсЂфсЂёУеГт«џсѓѓсЂѓсѓІсЂ«сЂДсђЂжаєуЋфсЂФуб║УфЇсЂЌсЂдсЂёсЂЇсЂЙсЂЌсѓЄсЂєсђѓ

Рќа Microsoft IntuneсЂФуЎ╗жї▓сЂЋсѓїсЂдсЂёсѓІсЃЄсЃљсѓцсѓ╣

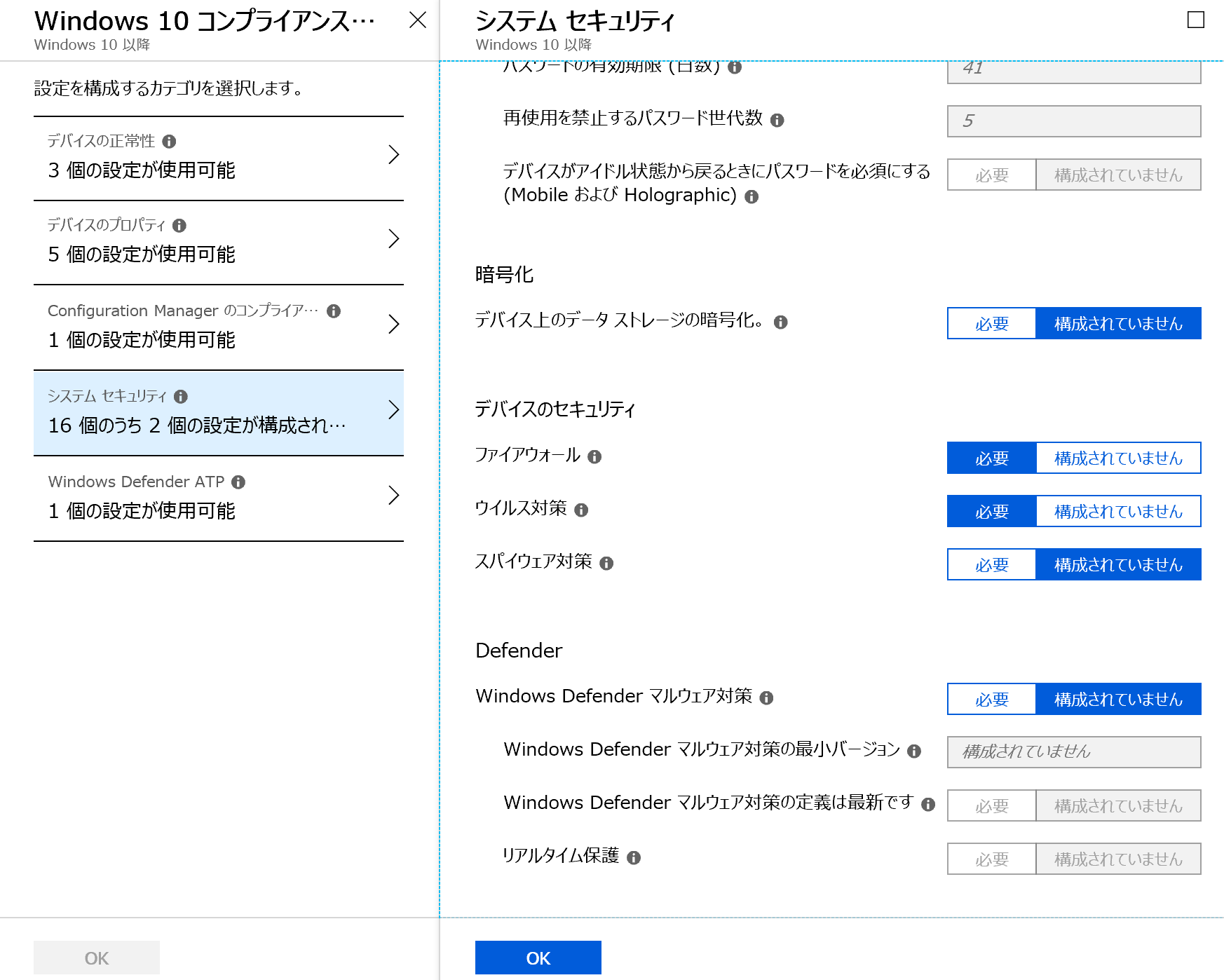

Microsoft IntuneсЂесЂ»сЃбсЃљсѓцсЃФсЃЄсЃљсѓцсѓ╣у«АуљєсЂ«сЂЪсѓЂсЂ«сѓ»сЃЕсѓдсЃЅсѓхсЃ╝сЃЊсѓ╣сЂДсђЂiOSсѓёAndroidсЂфсЂЕсЂ«сЃЄсЃљсѓцсѓ╣сЂ»сѓѓсЂАсѓЇсѓЊсђЂWindows 10сЃЄсЃљсѓцсѓ╣сѓѓу«АуљєсЂДсЂЇсѓІсѓхсЃ╝сЃЊсѓ╣сЂДсЂЎсђѓMicrosoft IntuneсЂДсЂ»сЃЄсЃљсѓцсѓ╣сЂїуЎ╗жї▓сЂЋсѓїсѓІсЂесђЂсЂЮсЂ«ТЃЁта▒сѓњAzure ADсЂетЁ▒ТюЅсЂЎсѓІсЂЪсѓЂсђЂТјЦуХџсЂЌсЂдсЂЇсЂЪсЃЄсЃљсѓцсѓ╣сЂїIntuneсЂФуЎ╗жї▓сЂЋсѓїсЂдсЂёсѓІсЃЄсЃљсѓцсѓ╣сЂДсЂѓсѓІсЂІуб║УфЇсЂДсЂЇсѓІсѓѕсЂєсЂФсЂфсЂБсЂдсЂёсЂЙсЂЎсђѓ

сЂЌсЂІсЂЌсђЂТЮАС╗ХС╗ўсЂЇсѓбсѓ»сѓ╗сѓ╣сЂДсЂ»IntuneсЂФсЃЄсЃљсѓцсѓ╣сЂїуЎ╗жї▓сЂЋсѓїсЂдсЂёсѓІсЂасЂЉсЂДсЂфсЂЈсђЂсѓ│сЃ│сЃЌсЃЕсѓцсѓбсЃ│сѓ╣сЃЮсЃфсѓисЃ╝сЂетЉ╝сЂ░сѓїсѓІУеГт«џсЂФТ║ќТІасЂЌсЂдсЂёсѓІт┐ЁУдЂсЂїсЂѓсѓісЂЙсЂЎсђѓсѓ│сЃ│сЃЌсЃЕсѓцсѓбсЃ│сѓ╣сЃЮсЃфсѓисЃ╝сЂ»IntuneсЂ«СИГсЂДТДІТѕљтЈ»УЃйсЂфсЃЄсЃљсѓцсѓ╣у«АуљєсЂ«сЃЮсЃфсѓисЃ╝ТЕЪУЃйсЂДсђЂС╗ЦСИІсЂ«сѓѕсЂєсЂфУеГт«џсѓњУАїсЂєсЂЊсЂесЂїсЂДсЂЇсЂЙсЂЎсђѓ

< СИ╗сЂфсѓ│сЃ│сЃЌсЃЕсѓцсѓбсЃ│сѓ╣сЃЮсЃфсѓисЃ╝сЂ«УеГт«џ >

сЃ╗ OSсЂїуЅ╣т«џсЂ«сЃљсЃ╝сѓИсЃДсЃ│сЂДсЂѓсѓІсЂІ№╝Ъ

сЃ╗ BitLockerсЂФсѓѕсѓІсЃЄсѓБсѓ╣сѓ»ТџЌтЈитїќсЂїТюЅті╣сЂДсЂѓсѓІсЂІ№╝Ъ

сЃ╗ сЃЋсѓАсѓцсѓбсѓдсѓЕсЃ╝сЃФсЂїТюЅті╣сЂДсЂѓсѓІсЂІ№╝Ъ

сЃ╗ сѓдсѓцсЃФсѓ╣т»ЙуГќТЕЪУЃйсЂїТюЅті╣сЂДсЂѓсѓІсЂІ№╝Ъ

сЃ╗ сѓдсѓцсЃФсѓ╣т»ЙуГќТЕЪУЃйсЂ«сЃЉсѓ┐сЃ╝сЃ│сЃЋсѓАсѓцсЃФсЂїТюђТќ░сЂДсЂѓсѓІсЂІ№╝Ъ

сЃ╗ Уё▒уЇёсЂЋсѓїсЂЪсЃЄсЃљсѓцсѓ╣сЂДсЂѓсѓІсЂІ№╝Ъ

сЃ╗ сЃЉсѓ╣сЃ»сЃ╝сЃЅсЂ«ТќЄтГЌТЋ░сѓёТќЄтГЌуе«сЂїС╝џуцЙсЂ«УдЈт«џжђџсѓісЂДсЂѓсѓІсЂІ№╝Ъ

сЃ╗ уЅ╣т«џсЂ«сѓбсЃЌсЃфсЂїсѓцсЃ│сѓ╣сЃѕсЃ╝сЃФсЂЋсѓїсЂдсЂёсѓІ/сЂЋсѓїсЂдсЂёсЂфсЂёсЂІ№╝Ъ

сЂЊсѓїсѓЅсЂ«УеГт«џсѓњт«џуЙЕсЂЌсЂЪта┤тљѕсЂФсЂ»сЂЮсЂ«УеГт«џсЂФТ║ќТІасЂЌсЂдсЂёсѓІсЃЄсЃљсѓцсѓ╣сЂасЂЉсЂїТЮАС╗ХС╗ўсЂЇсѓбсѓ»сѓ╗сѓ╣сЂФсѓѕсЂБсЂдсѓбсѓ»сѓ╗сѓ╣сѓњУе▒тЈ»сЂЎсѓІсЂЊсЂесЂФсЂфсѓісЂЙсЂЎсђѓ

сЂЊсЂЊсЂЙсЂДсЂ«УЕ▒сѓњсЂЙсЂесѓЂсѓІсЂесђЂMicrosoft IntuneсЂФуЎ╗жї▓сЂЋсѓїсЂдсЂёсѓІсЃЄсЃљсѓцсѓ╣сЂДсЂѓсѓІсЂЊсЂесѓњТЮАС╗ХсЂФсѓбсѓ»сѓ╗сѓ╣сѓњУе▒тЈ»сЂЎсѓІта┤тљѕсђЂIntuneсЂФсЃЄсЃљсѓцсѓ╣сЂїуЎ╗жї▓сЂЋсѓїсЂдсЂёсѓІсЂЊсЂесђЂIntuneсЂДУеГт«џсЂЌсЂЪсѓ│сЃ│сЃЌсЃЕсѓцсѓбсЃ│сѓ╣сЃЮсЃфсѓисЃ╝сЂФТ║ќТІасЂЌсЂдсЂёсѓІсЂЊсЂесђЂсЂЊсЂ«2сЂцсЂ«ТЮАС╗Хсѓњсѓ»сЃфсѓбсЂЌсЂЪсЂесЂЇсЂФТЮАС╗ХС╗ўсЂЇсѓбсѓ»сѓ╗сѓ╣сЂДсЂ»сѓбсѓ»сѓ╗сѓ╣сѓњУе▒тЈ»сЂЎсѓІсЂЊсЂесЂФсЂфсѓісЂЙсЂЎсђѓ

Рќа сѓфсЃ│сЃЌсЃгсЃЪсѓ╣сЂ«Active DirectoryсЃЅсЃАсѓцсЃ│сЂФтЈѓтіасЂЌсЂдсЂёсѓІсЃЄсЃљсѓцсѓ╣

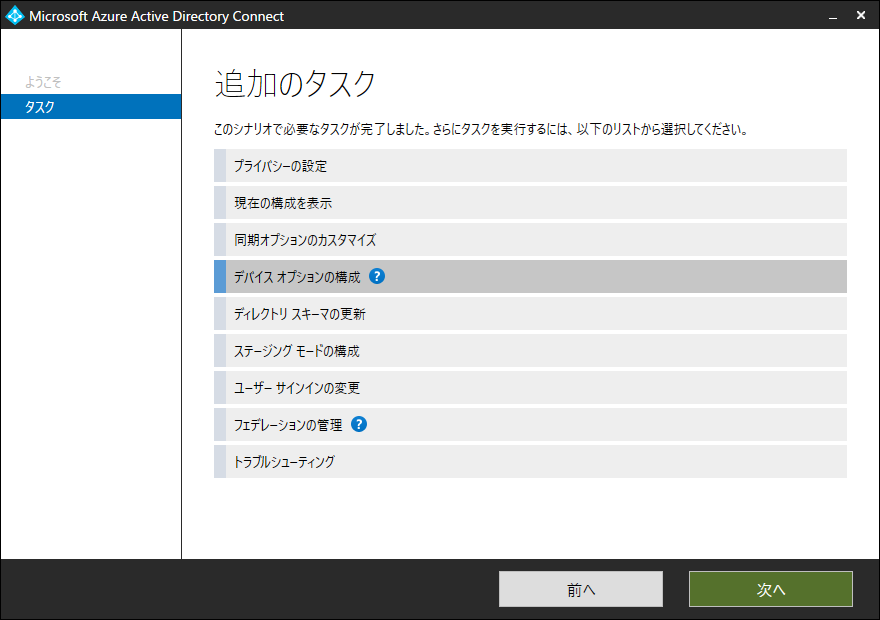

Azure ADсЂДсЂ»сђЂсѓбсѓ»сѓ╗сѓ╣сЂЎсѓІсЃЄсЃљсѓцсѓ╣сЂїсѓфсЃ│сЃЌсЃгсЃЪсѓ╣сЂ«Active DirectoryсЃЅсЃАсѓцсЃ│сЂФтЈѓтіасЂЌсЂдсЂёсѓІсЂЊсЂесѓњУГўтѕЦсЂЎсѓІТќ╣Т│ЋсЂїсЂѓсѓісЂЙсЂЏсѓЊсђѓсЂЮсЂ«сЂЪсѓЂсђЂAzure AD Connect сѓњСй┐сЂБсЂдсЃЄсЃљсѓцсѓ╣ТЃЁта▒сѓњтљїТюЪсЂЎсѓІсЂЊсЂесЂДС║ІтЅЇсЂФуЎ╗жї▓сЂЌсЂдсЂісЂЇсђЂС║ІтЅЇуЎ╗жї▓сЂЌсЂЪсЃЄсЃљсѓцсѓ╣сЂІсѓЅсЂ«сѓбсѓ»сѓ╗сѓ╣сЂДсЂѓсѓІсЂІсЃЂсѓДсЃЃсѓ»сЂЎсѓІсЂЊсЂесЂДуб║УфЇсЂЌсЂдсЂёсЂЙсЂЎсђѓсЂЊсЂ«ТЕЪУЃйсѓњтѕЕућесЂЎсѓІта┤тљѕсђЂТгАсЂ«2сЂцсЂ«УеГт«џсѓњУАїсЂёсЂЙсЂЎсђѓ

сЃ╗Azure AD ConnectсЂДсЂ«тљїТюЪУеГт«џ

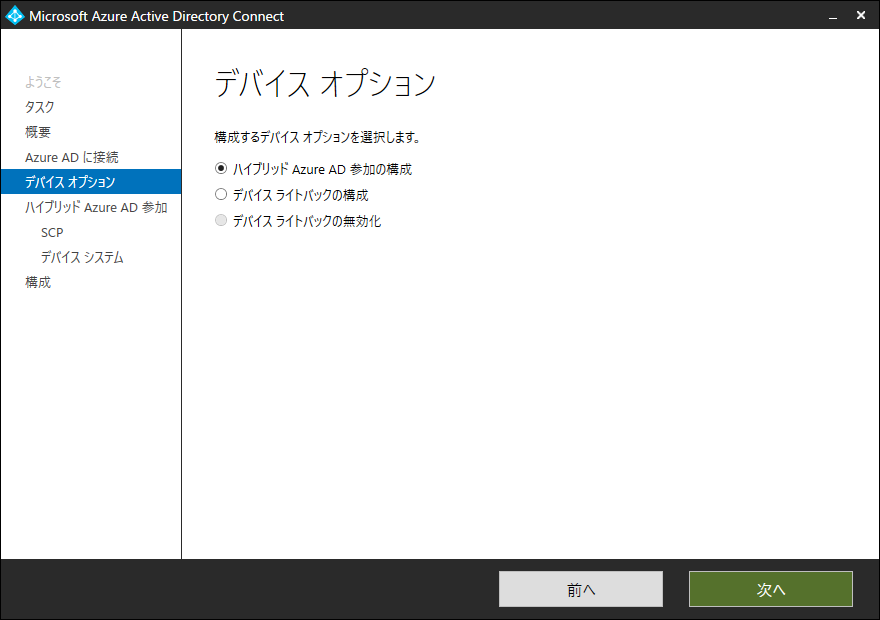

Azure AD ConnectсѓњсѓцсЃ│сѓ╣сЃѕсЃ╝сЃФсЂЌсЂЪсѓхсЃ╝сЃљсЃ╝сЂДсђЂсЃЄсѓ╣сѓ»сЃѕсЃЃсЃЌсЂФСйюсѓЅсѓїсЂЪAzure AD ConnectсЂ«сѓбсѓцсѓ│сЃ│сѓњсЃђсЃќсЃФсѓ»сЃфсЃЃсѓ»сЂЌсђЂсѓдсѓБсѓХсЃ╝сЃЅсЃАсЃІсЃЦсЃ╝сЂІсѓЅ[сЃЄсЃљсѓцсѓ╣сѓфсЃЌсѓисЃДсЃ│сЂ«ТДІТѕљ]сѓњжЂИТіъсЂЌсђЂ[сЃЈсѓцсЃќсЃфсЃЃсЃЅ Azure ADтЈѓтіасЂ«ТДІТѕљ]сѓњжЂИТіъсЂЌсЂЙсЂЎсђѓсЂЎсѓІсЂесђЂсЃЄсЃљсѓцсѓ╣ТЃЁта▒сЂїAzure ADсЂИтљїТюЪсЂЋсѓїсѓІсѓѕсЂєсЂФТДІТѕљсЂЋсѓїсЂЙсЂЎсђѓ

сЃ╗сѓ░сЃФсЃ╝сЃЌсЃЮсЃфсѓисЃ╝сЂФсѓѕсѓІсѓ»сЃЕсѓцсѓбсЃ│сЃѕтЂ┤сЂ«УеГт«џ

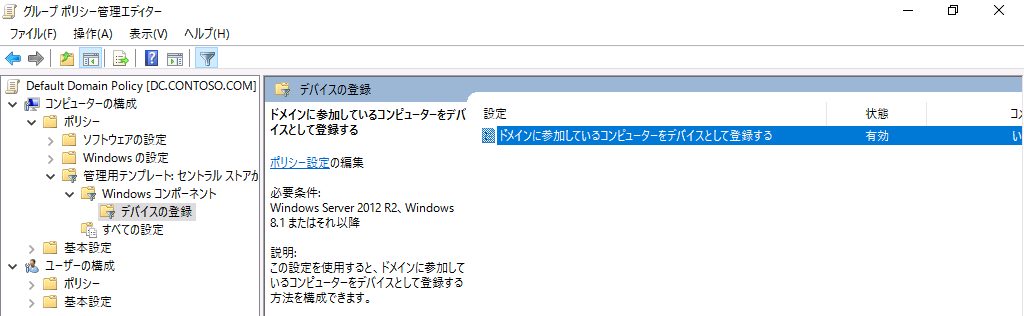

сѓфсЃ│сЃЌсЃгсЃЪсѓ╣сЂ«Active DirectoryсЃЅсЃАсѓцсЃ│сЂДсѓ░сЃФсЃ╝сЃЌсЃЮсЃфсѓисЃ╝сѓфсЃќсѓИсѓДсѓ»сЃѕ(GPO)сѓњТќ░УдЈСйюТѕљсЂЌсђЂС╗ЦСИІсЂ«УеГт«џжаЁуЏ«сѓњТюЅті╣сЂФсЂЌсЂЙсЂЎсђѓ

сѓ│сЃ│сЃћсЃЦсЃ╝сѓ┐сЃ╝сЂ«ТДІТѕљ№╝ъсЃЮсЃфсѓисЃ╝№╝ъу«АуљєућесЃєсЃ│сЃЌсЃгсЃ╝сЃѕ№╝ъWindowsсѓ│сЃ│сЃЮсЃ╝сЃЇсЃ│сЃѕ№╝ъсЃЄсЃљсѓцсѓ╣сЂ«уЎ╗жї▓№╝ъсЃЅсЃАсѓцсЃ│сЂФтЈѓтіасЂЌсЂдсЂёсѓІсѓ│сЃ│сЃћсЃЦсЃ╝сѓ┐сЃ╝сѓњсЃЄсЃљсѓцсѓ╣сЂесЂЌсЂдуЎ╗жї▓сЂЎсѓІ

сЂфсЂісђЂсЂЊсЂ«УеГт«џжаЁуЏ«сЂ»Windows 10ућесЂ«у«АуљєућесЃєсЃ│сЃЌсЃгсЃ╝сЃѕсЂїсѓцсЃ│сѓ╣сЃѕсЃ╝сЃФсЂЋсѓїсЂдсЂёсѓІсЂЊсЂесЂїтЅЇТЈљТЮАС╗ХсЂФсЂфсѓісЂЙсЂЎсђѓсЃъсѓцсѓ»сЃГсѓйсЃЋсЃѕсЂ«WebсѓхсѓцсЃѕ(https://www.microsoft.com/ja-JP/download/details.aspx?id=56880)сЂІсѓЅсЃёсЃ╝сЃФсѓњсЃђсѓдсЃ│сЃГсЃ╝сЃЅсЂЌсђЂсѓцсЃ│сѓ╣сЃѕсЃ╝сЃФсЂЎсѓІсЂесђЂPolicyDefinitionsсЃЋсѓЕсЃФсЃђсЃ╝сЂїтЄ║ТЮЦСИісЂїсѓІсЂ«сЂДсђЂсЃЋсѓЕсЃФсЃђсЃ╝сЂћсЂесЃЅсЃАсѓцсЃ│сѓ│сЃ│сЃѕсЃГсЃ╝сЃЕсЃ╝сЂ«c:\windows\sysvol\domain\policies сЃЋсѓЕсЃФсЃђсЃ╝сЂФсѓ│сЃћсЃ╝сЂЌсЂдсЂЈсЂасЂЋсЂёсђѓС╗ЦСИісЂ«УеГт«џсЂФсѓѕсѓісђЂСИіУеўсЂ«GPOУеГт«џжаЁуЏ«сЂїтѕЕућесЂДсЂЇсѓІсѓѕсЂєсЂФсЂфсѓісЂЙсЂЎсђѓ

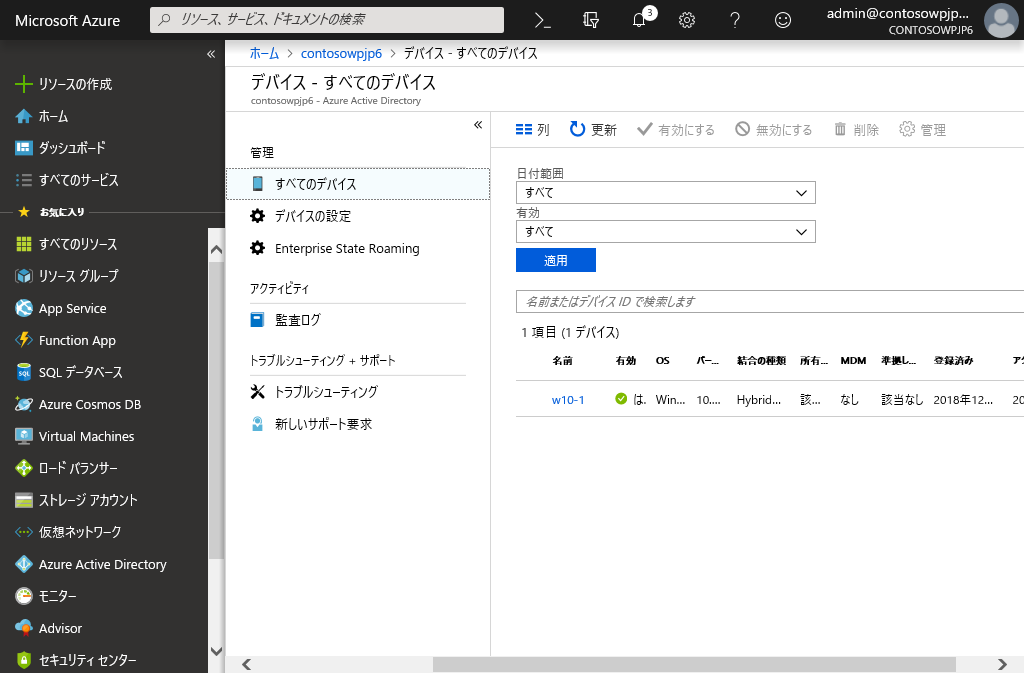

сЂЊсЂЊсЂЙсЂДсЂ«УеГт«џсЂФсѓѕсѓісђЂсЃЅсЃАсѓцсЃ│тЈѓтіасЂЌсЂдсЂёсѓІсЃЄсЃљсѓцсѓ╣сЂ«ТЃЁта▒сЂїAzureу«АуљєсЃЮсЃ╝сѓ┐сЃФсЂ«[Azure Active Directory]-[сЃЄсЃљсѓцсѓ╣]-[сЂЎсЂ╣сЂдсЂ«сЃЄсЃљсѓцсѓ╣]сЂІсѓЅуб║УфЇсЂДсЂЇсЂЙсЂЎсђѓ

С╗ЦСИісЂ«УеГт«џсЂїт«їС║єсЂЎсѓІсЂесђЂТЮАС╗ХС╗ўсЂЇсѓбсѓ»сѓ╗сѓ╣сЂїIntuneсЂФуЎ╗жї▓сЂЋсѓїсЂдсЂёсѓІсЃЄсЃљсѓцсѓ╣сђЂсЂЙсЂЪсЂ»Active DirectoryсЂФуЎ╗жї▓сЂЋсѓїсЂдсЂёсѓІсЃЄсЃљсѓцсѓ╣сѓњУГўтѕЦсЂДсЂЇсѓІсѓѕсЂєсЂФсЂфсѓісЂЙсЂЎсђѓСЙІсЂѕсЂ░сђЂТгАсЂ«сѓѕсЂєсЂфТЮАС╗ХС╗ўсЂЇсѓбсѓ»сѓ╗сѓ╣сЃЮсЃфсѓисЃ╝сѓњСйюТѕљсЂЎсѓІсЂесђЂ

сЃдсЃ╝сѓХсЃ╝/сѓ░сЃФсЃ╝сЃЌ№╝џсЂЎсЂ╣сЂдсЂ«сЃдсЃ╝сѓХсЃ╝

сѓ»сЃЕсѓдсЃЅсѓбсЃЌсЃф№╝џWebсѓбсЃЌсЃфсѓ▒сЃ╝сѓисЃДсЃ│ (угг8тЏъсЂДСйюТѕљсЂЌсЂЪWebсѓбсЃЌсЃфсѓњТїЄт«џ)

ТЮАС╗Х№╝џсЂфсЂЌ

Уе▒тЈ»№╝џУе▒тЈ» – сЃЈсѓцсЃќсЃфсЃЃсЃЅ Azure AD тЈѓтіаТИѕсЂ┐сЂ«сЃЄсЃљсѓцсѓ╣сЂїт┐ЁУдЂ

сЂЕсЂ«сЃдсЃ╝сѓХсЃ╝сЂїWebсѓбсЃЌсЃфсѓ▒сЃ╝сѓисЃДсЃ│сЂФсѓбсѓ»сѓ╗сѓ╣сЂЎсѓІта┤тљѕсЂДсѓѓсђЂсЃЅсЃАсѓцсЃ│тЈѓтіасЂЌсЂдсЂёсѓІсЃЄсЃљсѓцсѓ╣сЂІсѓЅсѓбсѓ»сѓ╗сѓ╣сЂЌсЂфсЂёсЂесѓбсѓ»сѓ╗сѓ╣сЂДсЂЇсЂфсЂЈсЂфсѓісЂЙсЂЎсђѓ

ТгАтЏъсЂ»ТЮАС╗ХС╗ўсЂЇсѓбсѓ»сѓ╗сѓ╣сѓњСй┐сЂБсЂЪтцџУдЂу┤аУфЇУе╝сЂ«тѕХтЙАсЂФсЂцсЂёсЂду┤╣С╗ІсЂЌсЂЙсЂЎсЂ«сЂДсђЂсЂіТЦйсЂЌсЂ┐сЂФсђѓ

Тафт╝ЈС╝џуцЙсѓйсЃЋсѓБсѓбсЃЇсЃЃсЃѕсЃ»сЃ╝сѓ»ТЅђт▒ъсђѓсѓцсЃ│сѓ┐сЃ╝сЃЇсЃЃсЃѕсѓхсЃ╝сЃЊсѓ╣сЃЌсЃГсЃљсѓцсЃђсЂДсЂ«ТЦГтІЎухїжеЊсѓњухїсЂдсђЂ1997т╣┤сѓѕсѓісЃъсѓцсѓ»сЃГсѓйсЃЋсЃѕУфЇт«џсЃѕсЃгсЃ╝сЃісЃ╝сЂесЂЌсЂдсѓцсЃ│сЃЋсЃЕтЪ║уЏцсЂФжќбсѓЈсѓІсЃѕсЃгсЃ╝сЃІсЃ│сѓ░тЁеУѕгсѓњТІЁтйЊсђѓAzure ADсѓњСИГт┐ЃсЂесЂЌсЂЪсЃѕсЃгсЃ╝сЃІсЃ│сѓ░сЂ«уЎ╗тБЄсѓёсЃѕсЃгсЃ╝сЃІсЃ│сѓ░сѓ│сЃ╝сѓ╣сЂ«жќІуЎ║сЂФтЙЊС║ІсЂЎсѓІсЂасЂЉсЂДсЂфсЂЈсђЂсЃќсЃГсѓ░уГЅсЂ«сѓ│сЃЪсЃЦсЃІсЃєсѓБТ┤╗тІЋсѓѓУЕЋСЙАсЂЋсѓїсђЂ2006т╣┤сЂІсѓЅAzure AD/Active DirectoryсЂ«тѕєжЄјсЂФсЂісЂЉсѓІMicrosoft MVPсѓњ12т╣┤жђБуХџсЂДтЈЌУ│ъсЂЎсѓІсђѓ

СИ╗сЂфУЉЌСйюсЂФсђјсЂ▓сЂеуЏ«сЂДсѓЈсЂІсѓІAzure Information ProtectionсђЈ (ТЌЦухїBP)сђЂсђјтЙ╣т║ЋТћ╗уЋЦMCPтЋЈжАїжЏє Windows Server 2016сђЈ (сѓцсЃ│сЃЌсЃгсѓ╣сѓИсЃБсЃЉсЃ│)сђЂсђјсЂ▓сЂесѓіТЃЁсѓисѓ╣сЂ«сЂЪсѓЂсЂ«Windows Serverжђєт╝ЋсЂЇсЃЄсѓХсѓцсЃ│сЃЉсѓ┐сЃ╝сЃ│сђЈ (сѓесѓ»сѓ╣сЃісЃгсЃЃсѓИ) сЂфсЂЕсђѓ

сѓЙсЃ╝сЃЏсЃ╝уцЙтЊАсЂ«сЂцсЂХсѓёсЂЇ

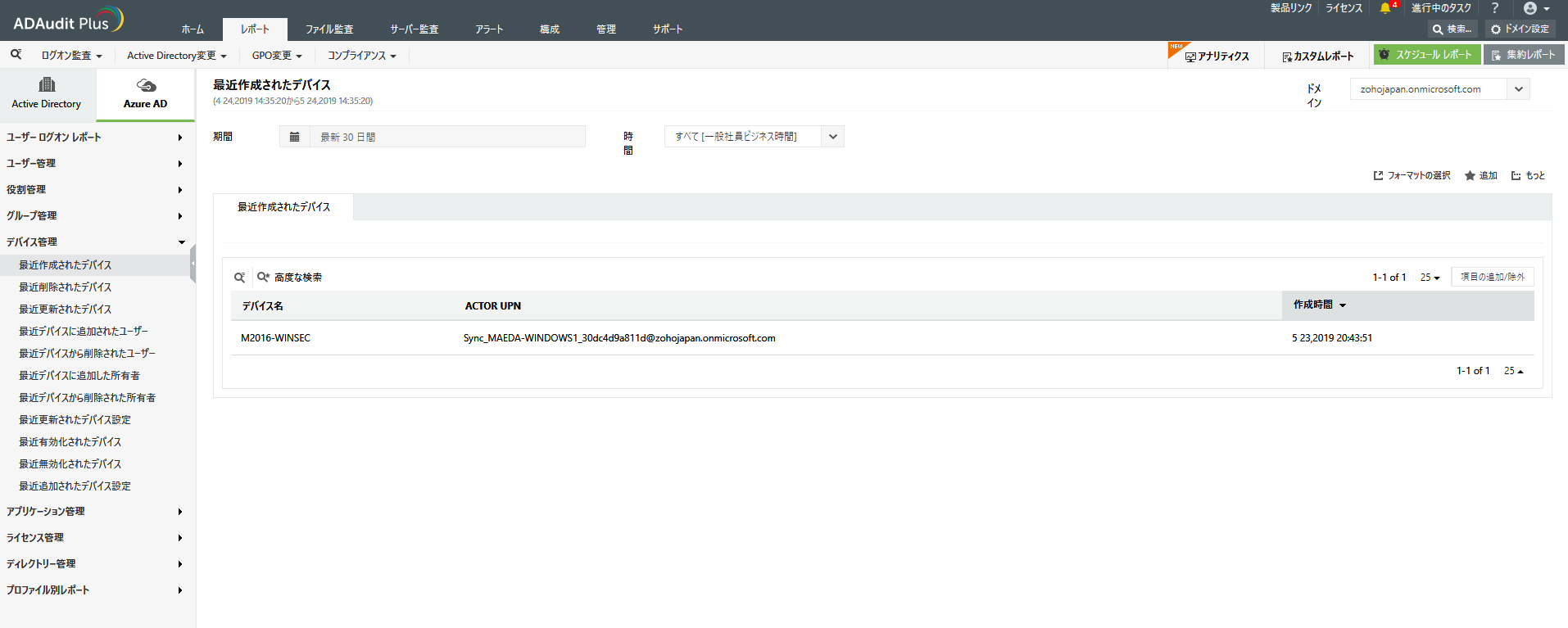

сЂЊсѓЊсЂФсЂАсЂ»сђЂсѓЙсЃ╝сЃЏсЃ╝сѓИсЃБсЃЉсЃ│сЂ«тЅЇућ░сЂДсЂЎсђѓС╗ітЏъсЂ»сђЂMicrosoft IntuneсЂФуЎ╗жї▓сЂЋсѓїсЂдсЂёсѓІсЃЄсЃљсѓцсѓ╣сЂесђЂсѓфсЃ│сЃЌсЃгсЃЪсѓ╣сЂ«Active DirectoryсЃЅсЃАсѓцсЃ│сЂФтЈѓтіасЂЌсЂдсЂёсѓІсЃЄсЃљсѓцсѓ╣сѓњт»ЙУ▒АсЂесЂЌсЂЪсѓбсѓ»сѓ╗сѓ╣тѕХтЙАсЂ«УеГт«џТќ╣Т│ЋсЂФсЂцсЂёсЂдтГдсЂ│сЂЙсЂЌсЂЪсђѓActive DirectoryсЂФтЈѓтіасЂЌсЂдсЂёсѓІсЃЄсЃљсѓцсѓ╣сѓњт»ЙУ▒АсЂесЂЎсѓІта┤тљѕсЂ»Azure AD ConnectсЂїтѕЕућесЂЋсѓїсЂдсЂёсЂЙсЂЌсЂЪсЂїсђЂManageEngineсЂїТЈљСЙЏсЂЎсѓІсђїADAudit PlusсђЇсѓњСй┐ућесЂЎсѓІсЂесђЂсђїсЂёсЂцсђЇсђїсЂасѓїсЂїсђЇсђїсЂЕсЂ«сЃЄсЃљсѓцсѓ╣сѓњсђЇAzure ADсЂФУ┐йтіасЂЌсЂЪсЂ«сЂІсЂїу░АтЇўсЂФуб║УфЇсЂДсЂЇсЂЙсЂЎсђѓ

Рќа ADAudit PlusсЂесЂ»?

Active DirectoryсЂ«сЃГсѓ░сѓњсЃфсѓбсЃФсѓ┐сѓцсЃасЂДтЈјжЏєсЂЌсЂдсђЂ200С╗ЦСИісЂ«сЃгсЃЮсЃ╝сЃѕсЂДтЈ»УдќтїќсђЂсЂісѓѕсЂ│сѓбсЃЕсЃ╝сЃѕжђџуЪЦсЂфсЂЕсѓњУАїсЂєWebсЃЎсЃ╝сѓ╣сЂ«сѓфсЃ│сЃЌсЃгсЃЪсѓ╣тъІсѓйсЃЋсЃѕсѓдсѓДсѓбсЂДсЂЎсђѓсЃЅсЃАсѓцсЃ│СИісЂДу«АуљєсЂЋсѓїсЂдсЂёсѓІсђЂсЃЅсЃАсѓцсЃ│сѓ│сЃ│сЃѕсЃГсЃ╝сЃЕсЃ╝№╝ЈсЃЋсѓАсѓцсЃФсѓхсЃ╝сЃљсЃ╝№╝ЈсЃАсЃ│сЃљсЃ╝сѓхсЃ╝сЃљсЃ╝№╝ЈPCсЂфсЂЕсЂ«ITсЃфсѓйсЃ╝сѓ╣сђЂсЂісѓѕсЂ│сЃдсЃ╝сѓХсЃ╝№╝Јсѓ░сЃФсЃ╝сЃЌ№╝ЈсЃЮсЃфсѓисЃ╝сЂфсЂЕсЂ«сѓфсЃќсѓИсѓДсѓ»сЃѕТЃЁта▒сЂІсѓЅсђЂу░АтЇўсЂФуЏБТЪ╗сЃгсЃЮсЃ╝сЃѕсѓњСйюТѕљсЂЌсЂЙсЂЎсђѓ

ADAudit PlusсЂФсЂцсЂёсЂдУЕ│сЂЌсЂЈуЪЦсѓісЂЪсЂёсђЂСИђт║дСй┐сЂБсЂдсЂ┐сЂЪсЂёсЂесЂёсЂєТќ╣сЂ»сђЂсЂюсЂ▓С╗ЦСИІсЂ«URLсЂФсѓбсѓ»сѓ╗сѓ╣сЂЈсЂасЂЋсЂёсђѓ

сђљADAudit PlusсЂ«УБйтЊЂсЃџсЃ╝сѓИсђЉ

https://www.manageengine.jp/products/ADAudit_Plus/

сђљADAudit PlusсЂ«сЃђсѓдсЃ│сЃГсЃ╝сЃЅсЃџсЃ╝сѓИсђЉ

https://www.manageengine.jp/products/ADAudit_Plus/download.html

Рќ╝Рќ╝ жЂјтј╗УеўС║ІсЂ»сЂЊсЂАсѓЅ Рќ╝Рќ╝

угг7тЏъ Azure ADсЂФсѓѕсѓІсѓ»сЃЕсѓдсЃЅсѓхсЃ╝сЃЊсѓ╣сЂ«у«Ауљє(2)сђљMicrosoftсЂ«MVPУДБУфг№╝ЂAzure ADсЂ«УЎјсЂ«ти╗сђЉ

угг8тЏъ Azure ADсЂФсѓѕсѓІсѓ»сЃЕсѓдсЃЅсѓхсЃ╝сЃЊсѓ╣сЂ«у«Ауљє(3)сђљMicrosoftсЂ«MVPУДБУфг№╝ЂAzure ADсЂ«УЎјсЂ«ти╗сђЉ

Рќ╝Рќ╝ тѕЦсѓисЃфсЃ╝сѓ║сЂ«сЃќсЃГсѓ░УеўС║ІсѓѓсЃЂсѓДсЃЃсѓ»№╝Ђ Рќ╝Рќ╝

сђљMicrosoftсЂ«MVPУДБУфг№╝ЂActive DirectoryсЂ«сЃЈсѓдсЃёсЃ╝УфГТюгсђЉугг1тЏъ Active DirectoryсЂ«т┐ЁУдЂТђД

сЃЋсѓБсЃ╝сЃЅсЃљсЃЃсѓ»сЃЋсѓЕсЃ╝сЃа

тйЊсѓхсѓцсЃѕсЂДТцюУе╝сЂЌсЂдсЂ╗сЂЌсЂёсЂЊсЂесђЂУеўС║ІсЂФсЂЌсЂдсЂ╗сЂЌсЂёжАїТЮљсЂфсЂЕсЂѓсѓісЂЙсЂЌсЂЪсѓЅсђЂС╗ЦСИІсЂ«сЃЋсѓБсЃ╝сЃЅсЃљсЃЃсѓ»сЃЋсѓЕсЃ╝сЃасѓѕсѓісЂіТ░ЌУ╗йсЂФсЂіуЪЦсѓЅсЂЏсЂЈсЂасЂЋсЂёсђѓ